Ich bin auf der Suche nach neuen Malware Samples über zwei Seiten gestolpert, die mit Trojanern nur so gespickt waren. Natürlich war ich gespannt, ob die Samples bereits bekannt oder eher als 0-day samples einzustufen waren:

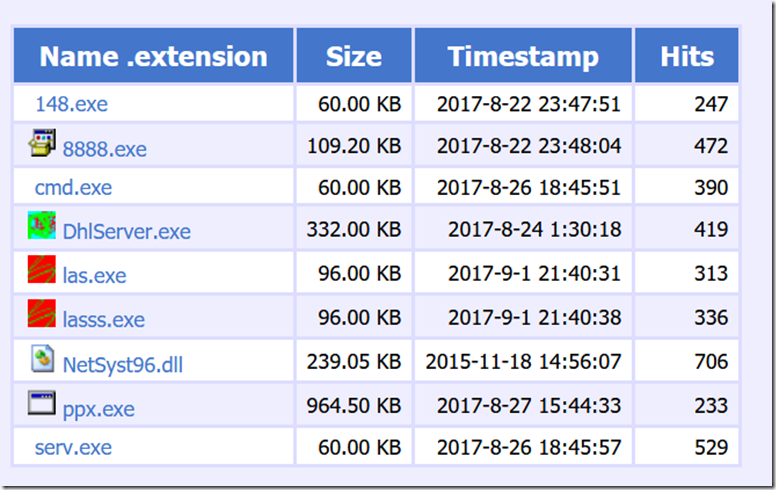

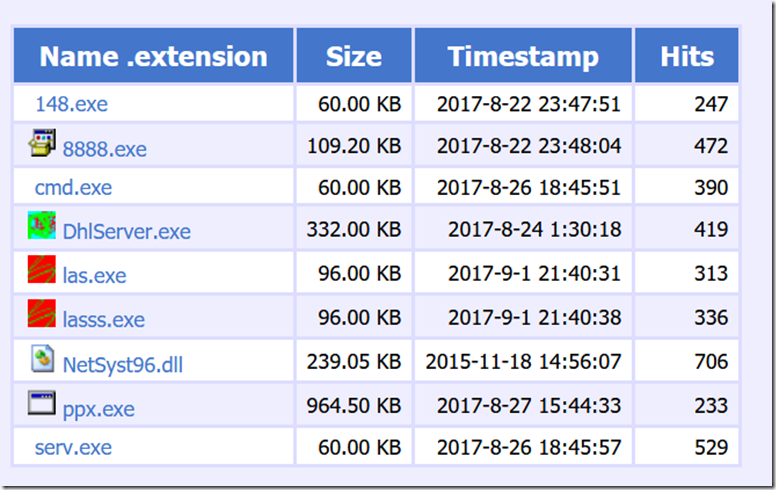

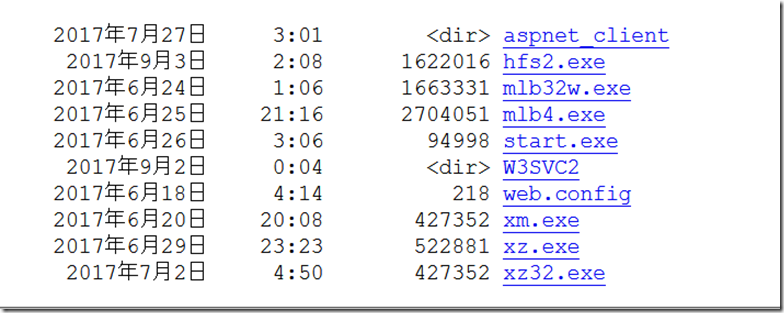

Ein erster Check mit Sigcheck ergab, dass es größtenteils bereits bekannte Samples waren:

c:\!malware\ransomware\testmyav\148.exe:

Verified: Unsigned

Link date: 17:26 02.06.2017

Publisher: n/a

Company: MS-xiaomuma-110

Description: RUNdll32

Product: MS-xiaomuma-110 RUNdll32

Prod version: 1, 0, 0, 1

File version: 1, 0, 0, 1

MachineType: 32-bit

VT detection: 54/64

VT link: https://www.virustotal.com/file/85229484decfcc5617af77367c12ba62e8653b9fd5cf076b7e72473aa6a457e3/analysis/

c:\!malware\ransomware\testmyav\cmd.exe:

Verified: Unsigned

Link date: 17:26 02.06.2017

Publisher: n/a

Company: MS-xiaomuma-110

Description: RUNdll32

Product: MS-xiaomuma-110 RUNdll32

Prod version: 1, 0, 0, 1

File version: 1, 0, 0, 1

MachineType: 32-bit

VT detection: Unknown

VT link: n/a

c:\!malware\ransomware\testmyav\DhlServer.exe:

Verified: Unsigned

Link date: 02:54 17.08.2017

Publisher: n/a

Company: n/a

Description: LightGame Microsoft ???????

Product: LightGame ????

Prod version: 1, 0, 0, 1

File version: 1, 0, 0, 1

MachineType: 32-bit

VT detection: 48/64

VT link: https://www.virustotal.com/file/c495ce656589abb406a4d1506141487f467b014eee4dc79eb99587ab39410232/analysis/

c:\!malware\ransomware\testmyav\hfs2.exe:

Verified: Unsigned

Link date: 00:22 20.06.1992

Publisher: n/a

Company: n/a

Description: n/a

Product: n/a

Prod version: n/a

File version: n/a

MachineType: 32-bit

VT detection: Unknown

VT link: n/a

c:\!malware\ransomware\testmyav\las.exe:

Verified: Unsigned

Link date: 17:39 16.04.2017

Publisher: n/a

Company: MS-xiaomuma-110

Description: Install

Product: MS-xiaomuma-110 Install

Prod version: 1, 0, 0, 1

File version: 1, 0, 0, 1

MachineType: 32-bit

VT detection: Unknown

VT link: n/a

c:\!malware\ransomware\testmyav\lasss.exe:

Verified: Unsigned

Link date: 17:39 16.04.2017

Publisher: n/a

Company: MS-xiaomuma-110

Description: Install

Product: MS-xiaomuma-110 Install

Prod version: 1, 0, 0, 1

File version: 1, 0, 0, 1

MachineType: 32-bit

VT detection: Unknown

VT link: n/a

c:\!malware\ransomware\testmyav\mlb32w.exe:

Verified: Unsigned

Link date: 08:27 15.03.2010

Publisher: n/a

Company: n/a

Description: n/a

Product: n/a

Prod version: n/a

File version: n/a

MachineType: 32-bit

VT detection: Unknown

VT link: n/a

c:\!malware\ransomware\testmyav\mlb4.exe:

Verified: Unsigned

Link date: 08:27 15.03.2010

Publisher: n/a

Company: n/a

Description: n/a

Product: n/a

Prod version: n/a

File version: n/a

MachineType: 32-bit

VT detection: 47/64

VT link: https://www.virustotal.com/file/942eecf3356f9c016e99c60cb5bb1d5f82f212d30e82be1ca555300b261bde55/analysis/

c:\!malware\ransomware\testmyav\ppx.exe:

Verified: Unsigned

Link date: 15:38 30.07.2017

Publisher: n/a

Company: n/a

Description: n/a

Product: n/a

Prod version: n/a

File version: n/a

MachineType: 32-bit

VT detection: Unknown

VT link: n/a

c:\!malware\ransomware\testmyav\serv.exe:

Verified: Unsigned

Link date: 17:26 02.06.2017

Publisher: n/a

Company: MS-xiaomuma-110

Description: RUNdll32

Product: MS-xiaomuma-110 RUNdll32

Prod version: 1, 0, 0, 1

File version: 1, 0, 0, 1

MachineType: 32-bit

VT detection: Unknown

VT link: n/a

c:\!malware\ransomware\testmyav\start.exe:

Verified: Unsigned

Link date: 08:27 15.03.2010

Publisher: n/a

Company: n/a

Description: n/a

Product: n/a

Prod version: n/a

File version: n/a

MachineType: 32-bit

VT detection: Unknown

VT link: n/a

c:\!malware\ransomware\testmyav\xm.exe:

Verified: Unsigned

Link date: 00:22 20.06.1992

Publisher: n/a

Company: n/a

Description: n/a

Product: n/a

Prod version: n/a

File version: n/a

MachineType: 32-bit

VT detection: Unknown

VT link: n/a

c:\!malware\ransomware\testmyav\xz.exe:

Verified: Unsigned

Link date: 00:22 20.06.1992

Publisher: n/a

Company: n/a

Description: n/a

Product: n/a

Prod version: n/a

File version: n/a

MachineType: 32-bit

VT detection: 61/64

VT link: https://www.virustotal.com/file/fdf6d666f652750944097bbc884b06a0cc5ef9da85ccb2a42eaf99e9019b7872/analysis/

c:\!malware\ransomware\testmyav\xz32.exe:

Verified: Unsigned

Link date: 00:22 20.06.1992

Publisher: n/a

Company: n/a

Description: n/a

Product: n/a

Prod version: n/a

File version: n/a

MachineType: 32-bit

VT detection: 61/65

VT link: https://www.virustotal.com/file/153383b05a484845b3eb39915098fa6c8d68fcb639ade54215cda7fcbdeda14a/analysis/

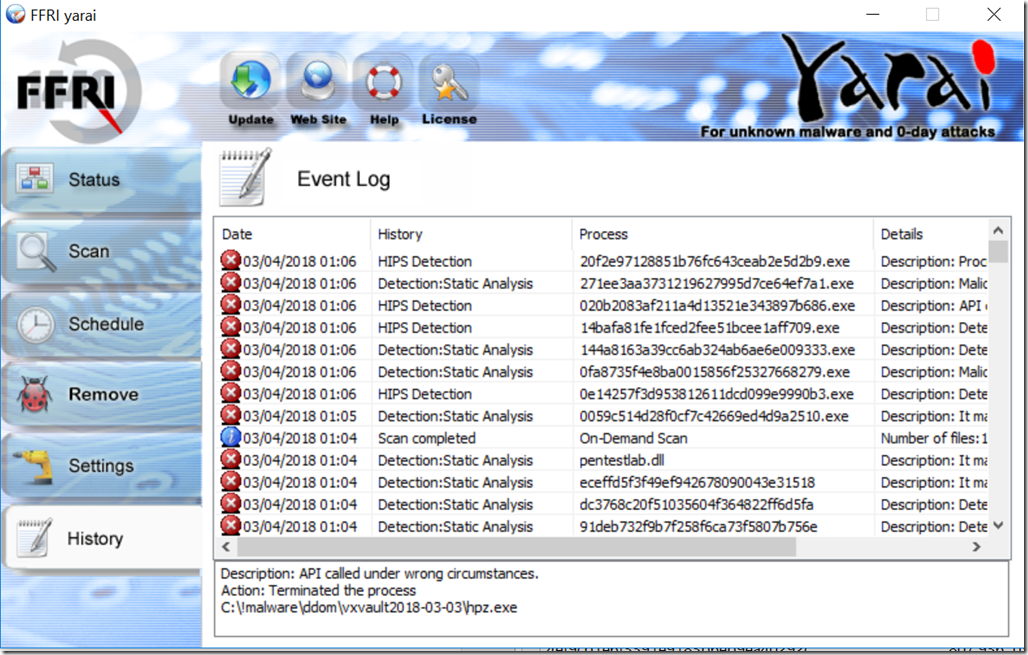

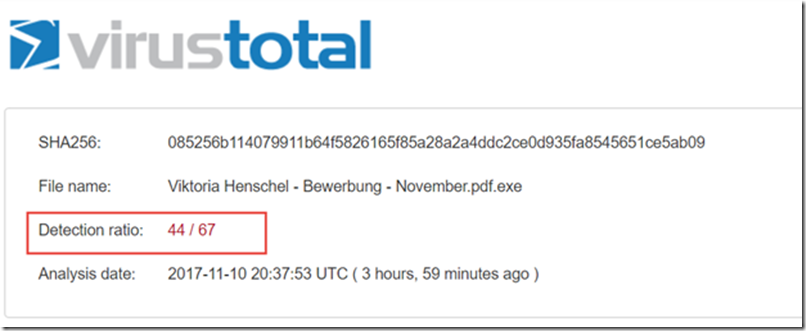

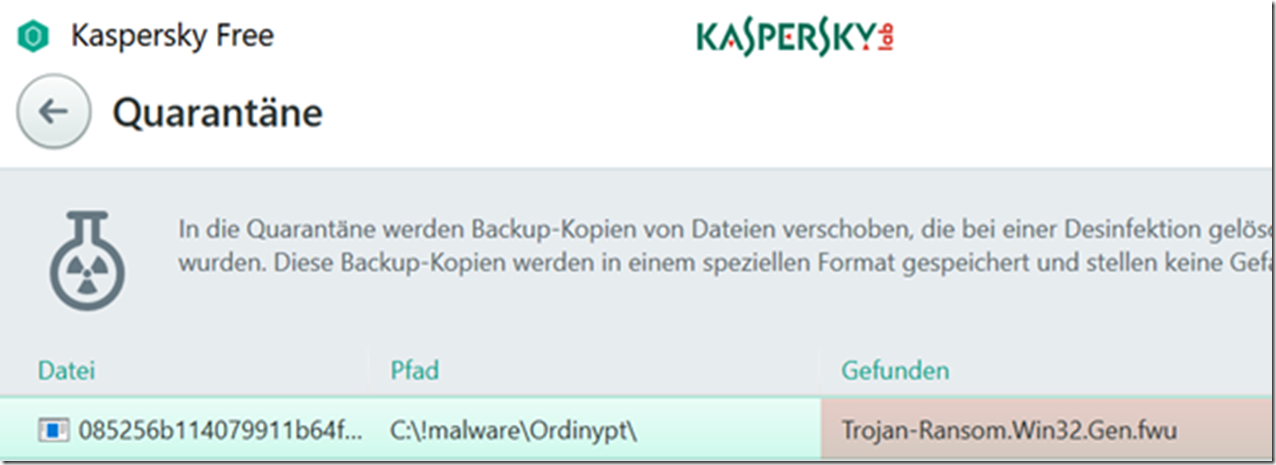

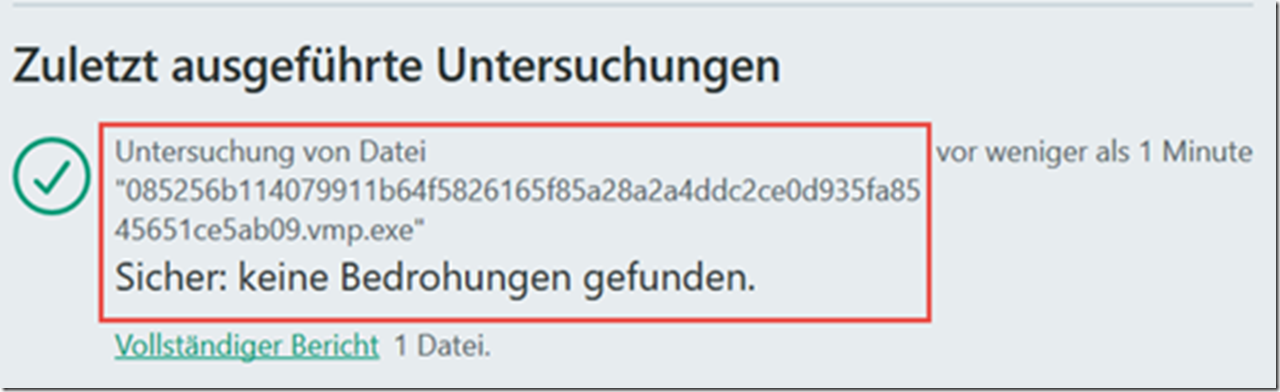

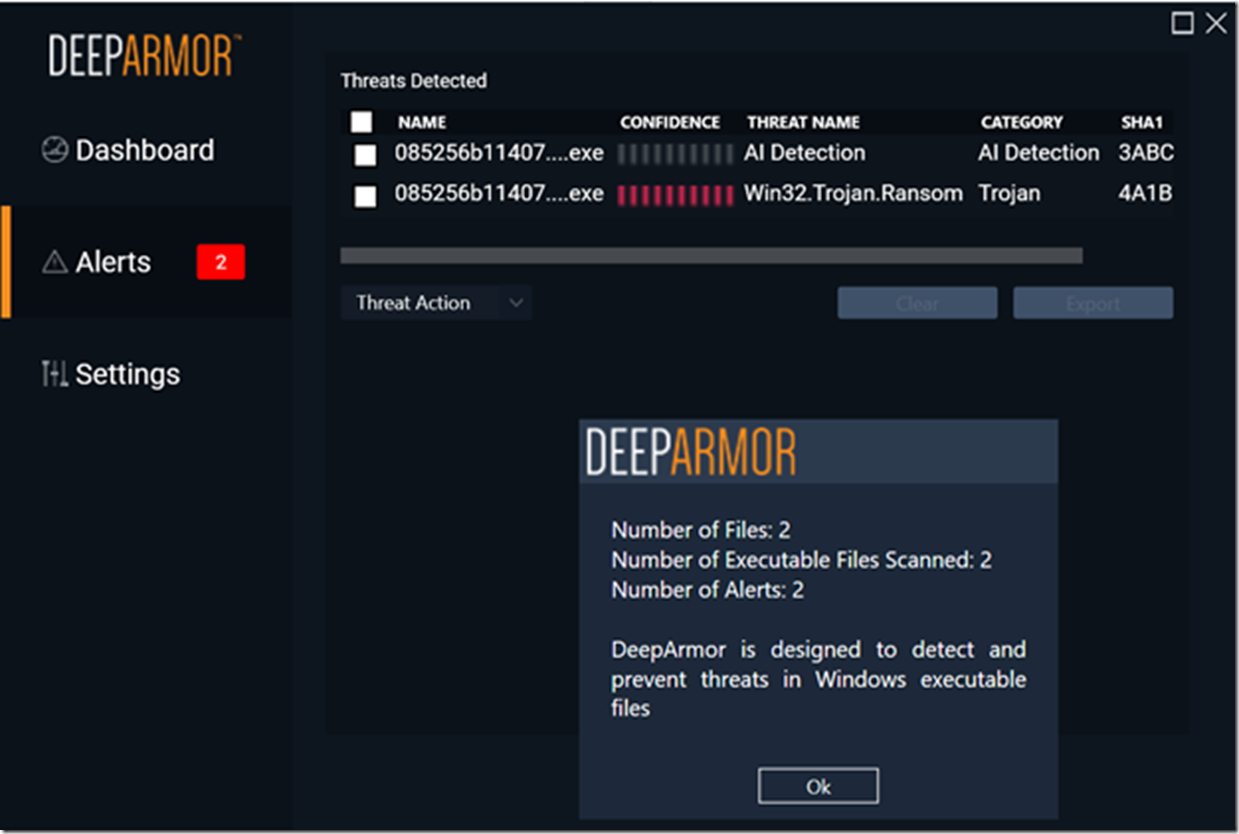

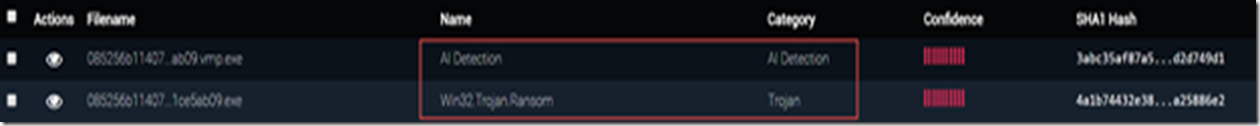

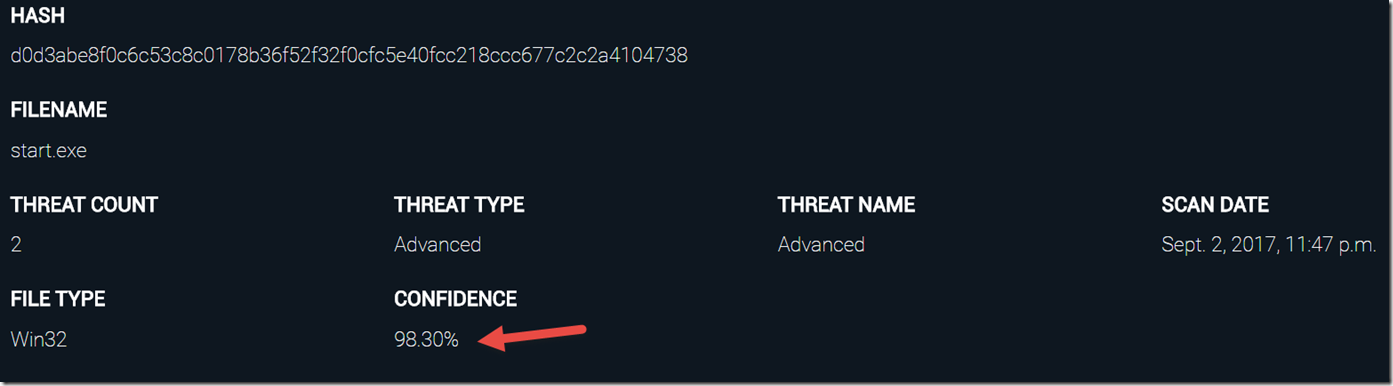

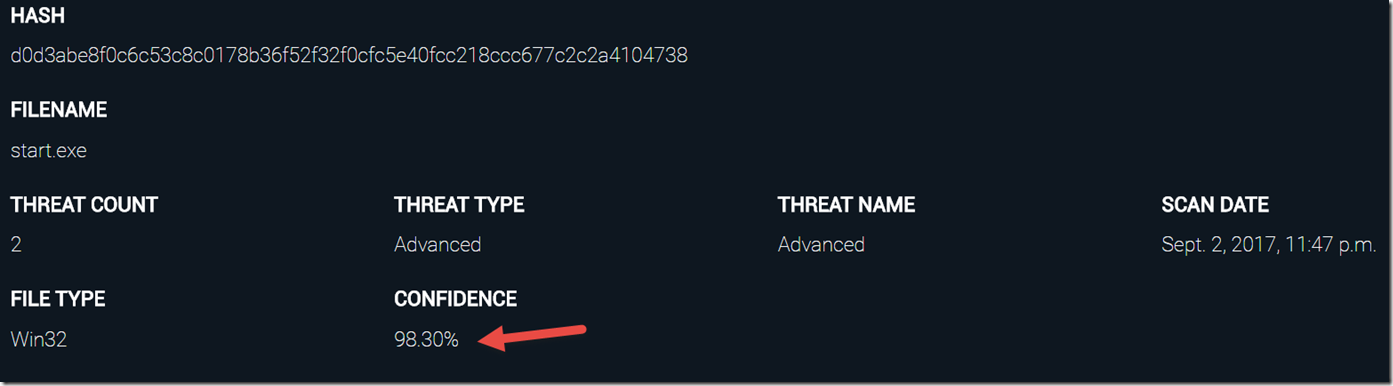

Nachdem also die Mehrheit der Samples als Trojaner erkannt wurde, war ich durchaus etwas verwundert, dass es auch .exe-Dateien gab, die nicht als Malware eingestuft wurden. Ein weiterer Test mit DeepArmor und einer Datei namens start.exe förderte schnell erstaunliche Ergebnisse ans Tageslicht, denn DeepArmor stufte dieses File mit einer Wahrscheinlichkeit von 98,30% als malicious ein und verschob es in die Quarantäne:

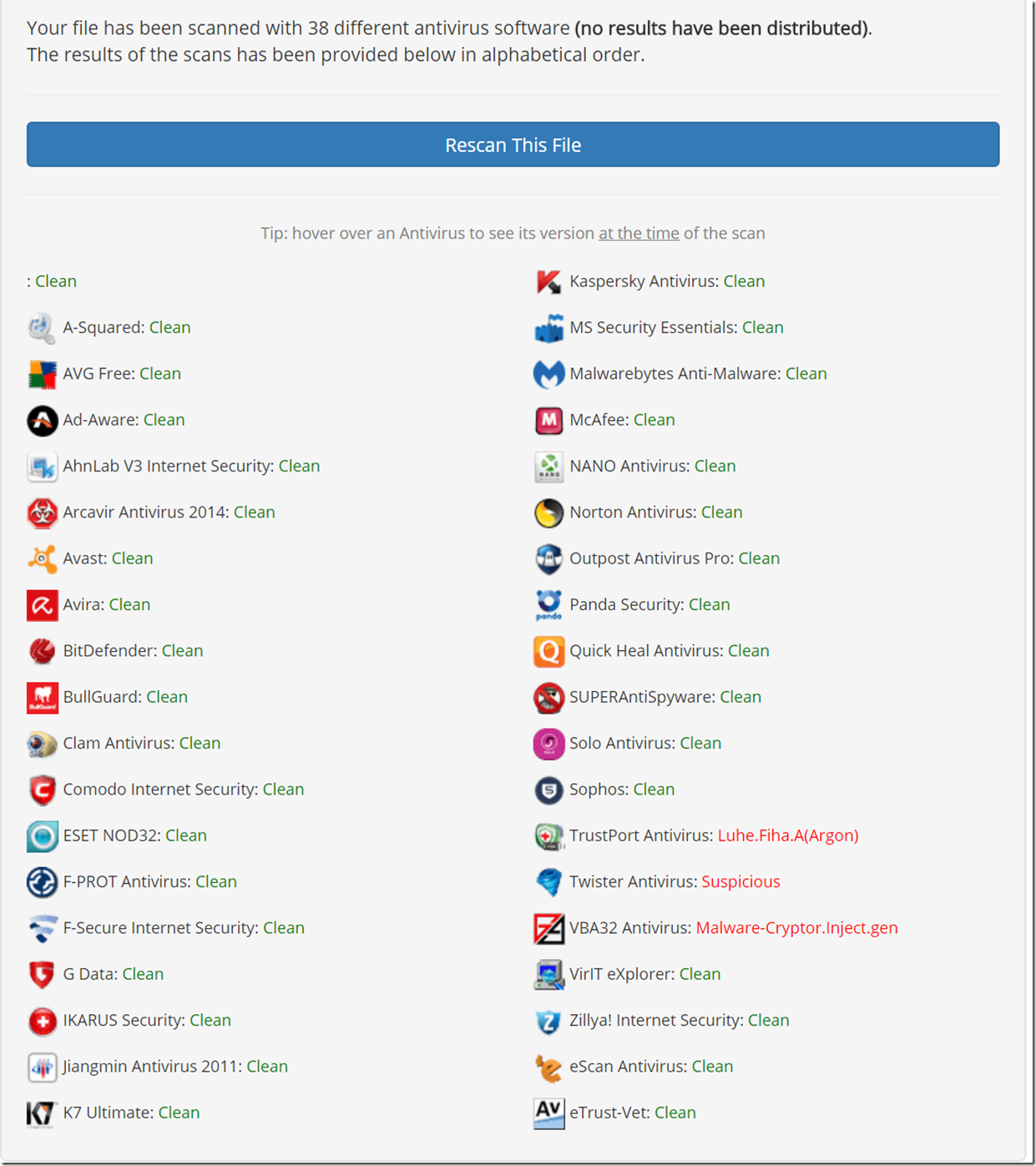

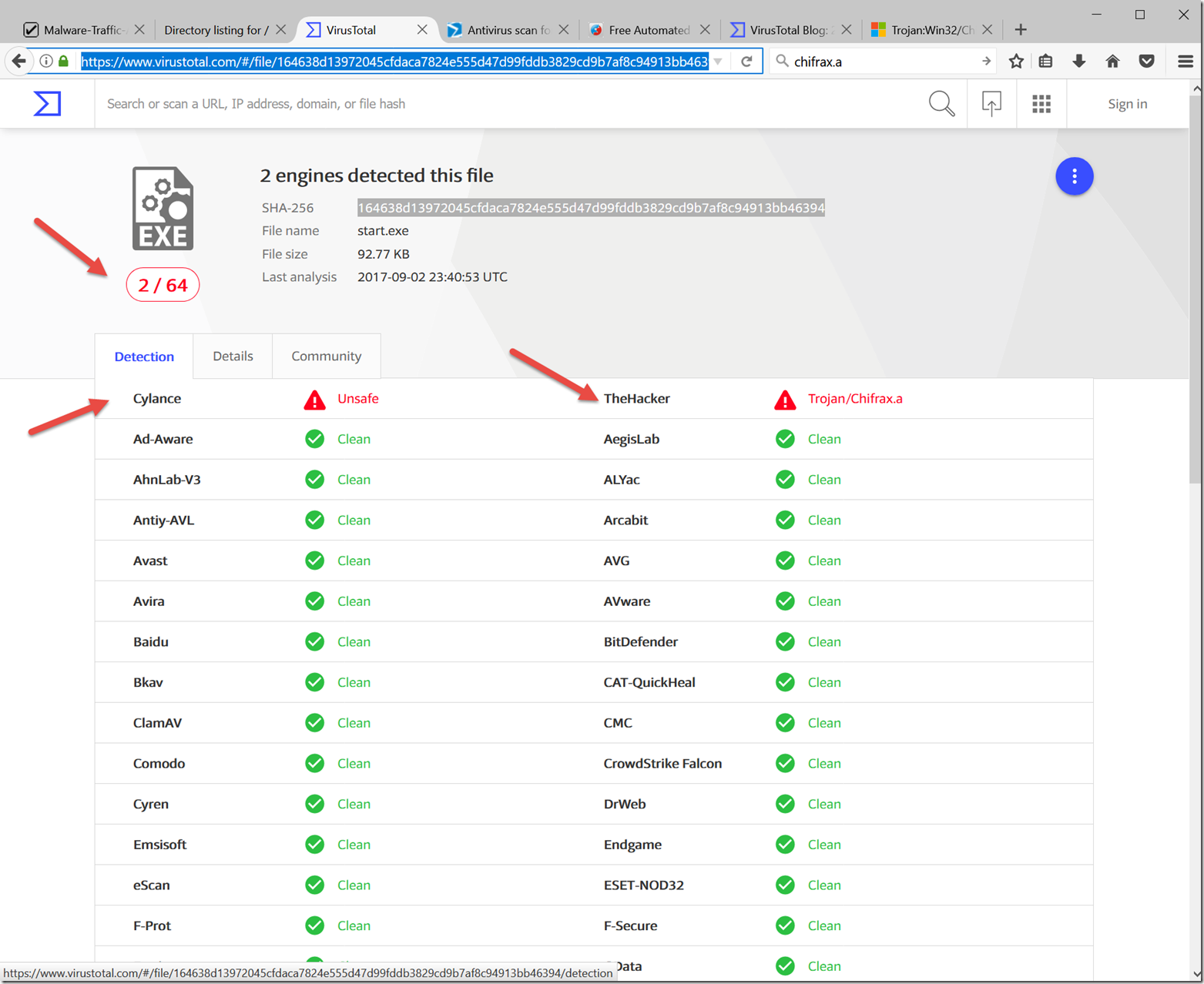

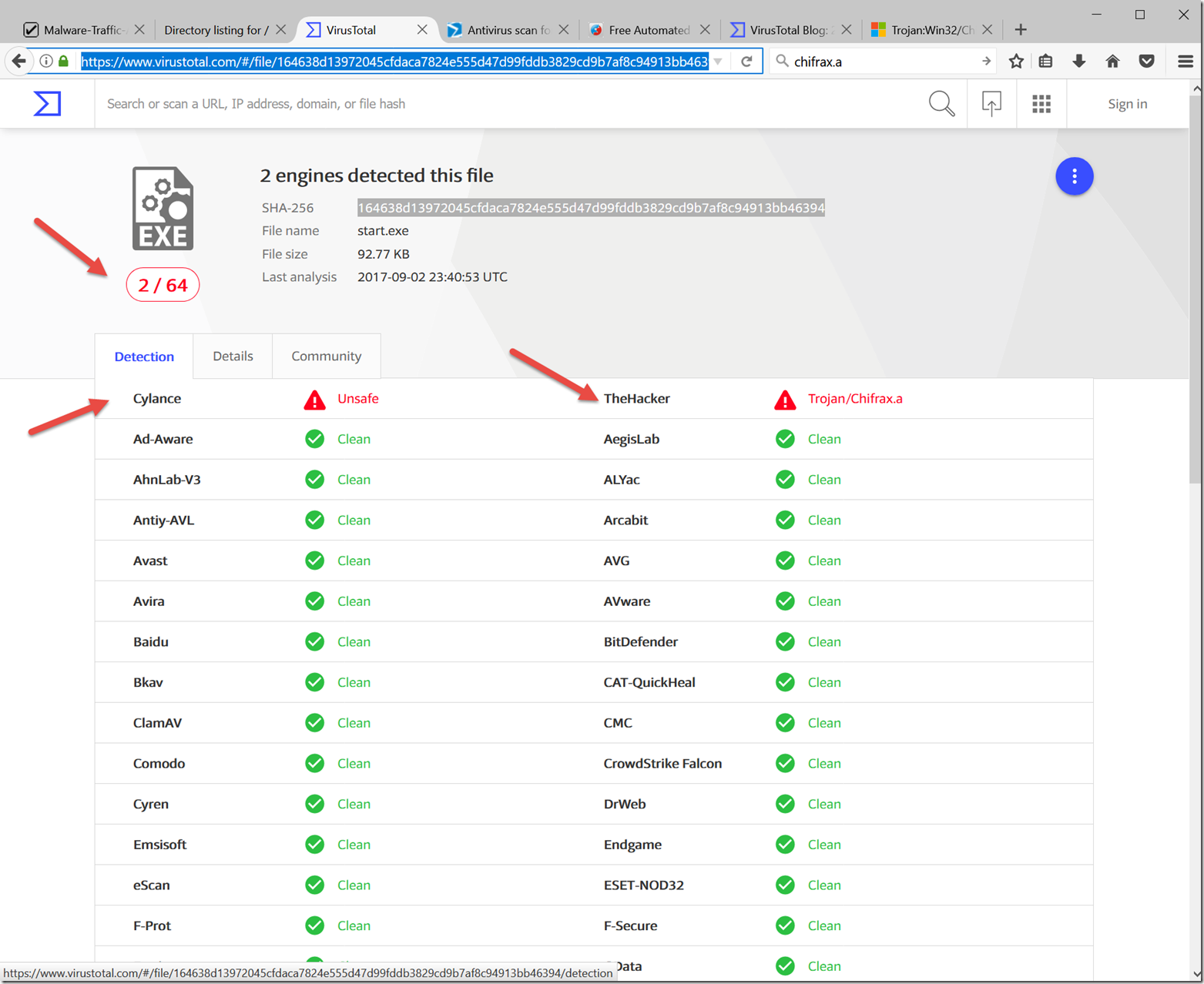

Der Gegencheck bei VirusTotal ergab, dass die Erkennungsrate mit 2/64(!) für dieses Sample (Trojaner Chifrax.A) erschreckend niedrig war:

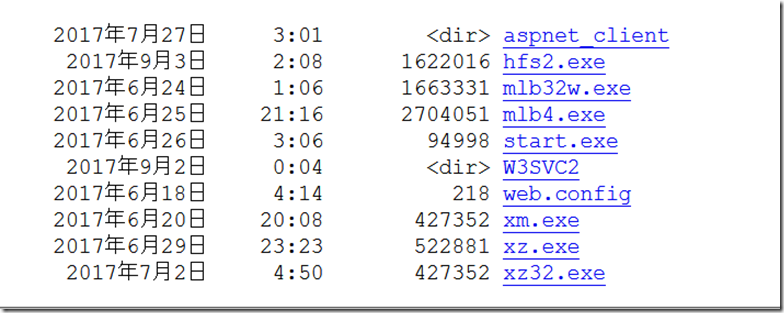

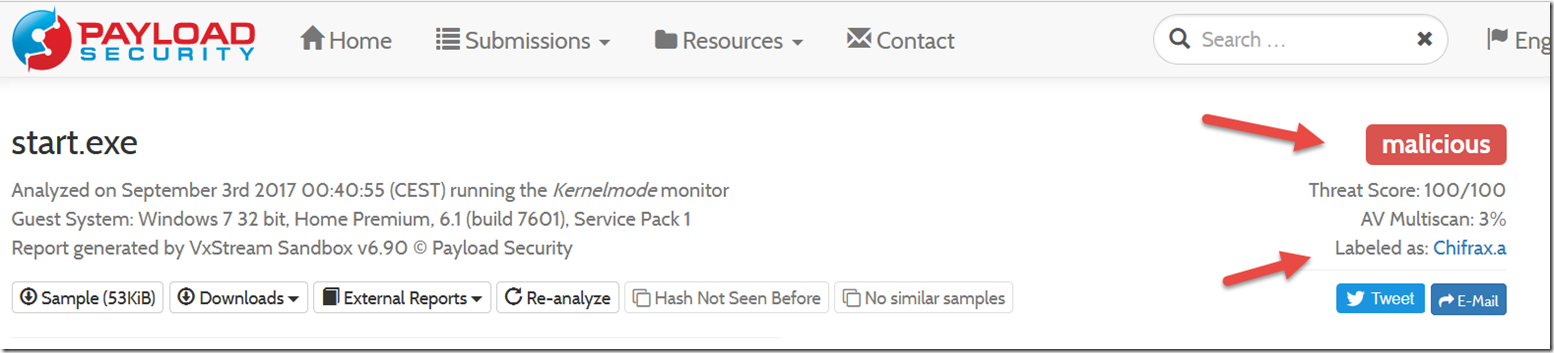

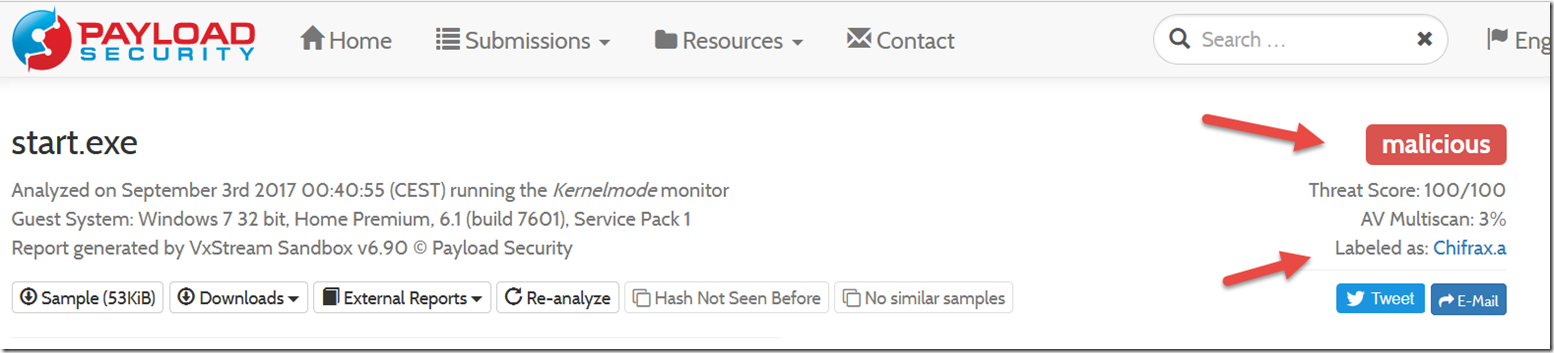

Um zu verifizieren, dass es kein false positive war, habe ich das Sample zur weiteren Analyse in eine Sandbox hochgeladen, und siehe da: Wäre der Inhalt des SFX-Archivs extrahiert und automatisch gestartet worden, dann wäre ein ziemlicher Scherbenhaufen auf dem Endgerät die Folge gewesen:

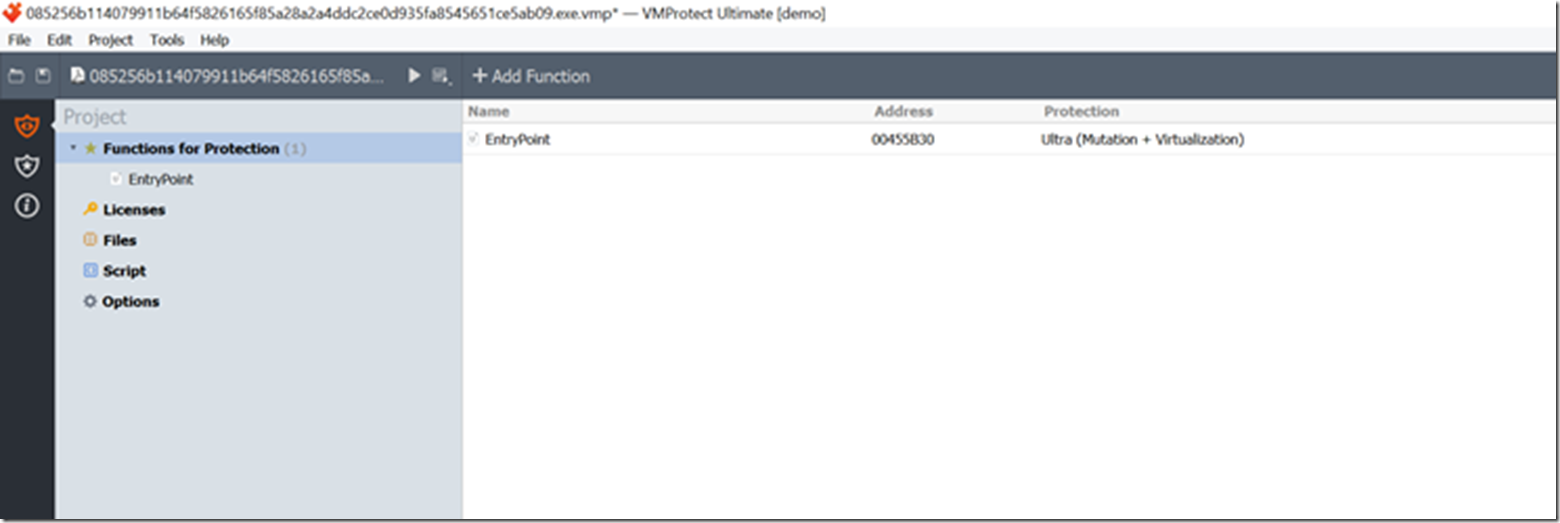

Fazit: Malware in SFX-Archiven zu verstecken, ist schon seit einiger Zeit in Mode. Wie dieser Test deutlich zeigt, gelingt es Cyberkriminellen schon mit relativ geringem Aufwand, ihre Malware vor der Entdeckung durch konventionelle AV-Software zu verbergen. Mit etwas Glück gibt es eine Signatur, die zumindest bekannte Samples erkennt, aber sobald diese modifiziert werden, ist mit der statischen Erkennung Schluss.

Moderner Malwareschutz der nächsten Generation, wie ihn DeepArmor von SparkCognition bietet, funktioniert ohne Signaturen und verwendet dafür Methoden aus dem Bereich Künstliche Intelligenz (AI) sowie mathematische Modelle, um auch unbekannte Malware erkennen zu können. DeepArmor hatte dieses Sample noch nie zuvor gesehen und es trotzdem mit einer Wahrscheinlichkeit von über 98% als schädlich klassifiziert, was aus meiner Sicht als hervorragende Leistung einzustufen ist.

Like this:

Like Loading...